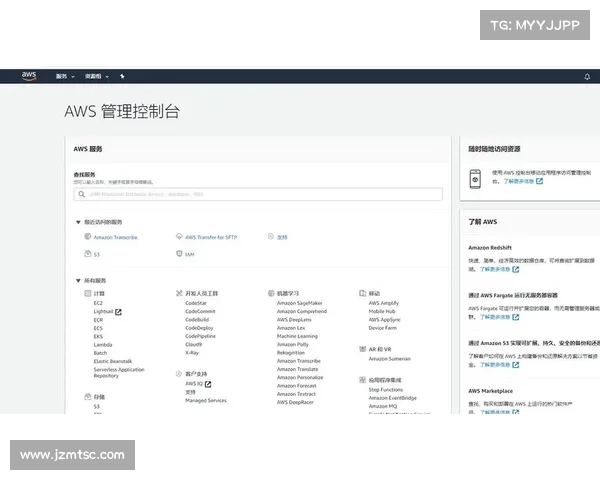

AWS加密被恶意行为者用于勒索攻击

来源 Shutterstock/Jaiz Anuar

关键要点

研究报告指出,威胁行为者利用盗取的登录密码,对亚马逊S3存储桶发起勒索攻击。这类攻击直接利用AWS的加密架构,导致数据几乎无法恢复,除非支付赎金。该攻击不需要利用任何AWS漏洞,而是依赖于获取AWS用户凭证。建议AWS客户采取多项安全措施来保护其S3存储数据。信息安全主管(CISO)被提醒要确保员工采取额外措施以保护他们的AWS访问密钥,因消息提到有威胁行为者正在利用盗来的登录密码发起勒索攻击。

在今天发布的一份报告中,Halcyon的研究人员表示,攻击的目标是亚马逊S3存储桶,攻击者使用AWS自有的加密技术,使数据在没有解密密钥的情况下几乎无法恢复。

“与传统勒索软件不同,该攻击直接与AWS的安全加密基础设施集成,”报告指出。“一旦加密,除非得到攻击者的密钥,否则恢复是不可能的。”

据称发起此攻击的攻击者被称为Codefinger。

勒索软件的新演变

信息安全专业人士需注意,这种攻击并不需要利用任何AWS漏洞,而是首先依赖威胁行为者获取AWS客户的账户凭证,报告强调。此凭证允许用户编辑或访问S3存储桶中的数据。

由于没有已知的方法在不支付赎金的情况下恢复数据,这一策略代表着勒索软件能力的重要演变。如果这种方法变得普遍,可能对使用亚马逊S3进行关键数据存储的组织构成系统性威胁,”报告补充道。

攻击者利用AWS的客户提供密钥的服务器端加密(SSEC)来加密数据,要求受害公司支付赎金,以获取解密所需的对称AES256密钥。研究人员表示,虽然SSEC自2014年以来就已可用,但这似乎是勒索软件运营者对该功能的创新性利用。

为了施压受害者,已加密的文件将在七天内标记为删除。

报告没有详细说明盗取AWS密钥的方式,但Halcyon在回应电子邮件询问时表示,密钥可以通过多种方式暴露,包括被入侵的IT网络和网络钓鱼。开发者或员工将密钥嵌入代码仓库如GitHub或GitLab中,往往会导致密钥泄露。

Halcyon补充道,密钥并非由于AWS原生服务或产品中的漏洞或攻击方法被盗。

小火箭购买在最近的几周中,Halcyon已确认两个受害者,均为AWS原生软件开发者,但在攻击发生时都不是Halcyon的客户。

对于AWS客户来说,面临的一个困难是:AWS CloudTrail仅记录每次攻击中使用的加密密钥的哈希消息认证码(HMAC),但这不足以用于恢复或法医学分析。

保护S3存储桶的建议

然而,AWS客户的IT管理员可以采取以下几项措施:

在IAM身份与访问管理策略中使用条件元素,以防止将SSEC应用于S3存储桶。可以配置策略以限制该功能仅限于授权的数据和用户;为S3操作启用详细日志,以检测异常活动,如批量加密或生命周期策略更改;定期审核所有AWS密钥的权限,以确保它们具有最低所需访问权限;禁用未使用的密钥,并定期更换活动密钥。在Halcyon报告的声明中,AWS建议客户访问此网页,获取关于如何应对其账户上可能存在未经授权活动的信息。

AWS还指出,AWS安全令牌服务(AWS STS)可用于发放临时安全凭证,以控制对客户AWS资源的访问,而无需在应用